O.MG Cable es un cable USB (modelos C, A y direccional C a C) creado por el investigador de ciberseguridad Mike Grover, que permite realizar distintas acciones maliciosas, como infectar 'smartphones' o tabletas, registrar las pulsaciones en teclados USB y activar cargas útiles en ubicaciones establecidas, entre otras.

Para ello, el cable tiene un implante que no se ve desde el exterior, y que permite "emular escenarios de ataque de adversarios sofisticados". Con el tiempo, diversas actualizaciones de 'firmware' han hecho que tenga más potencia, flexibilidad y un uso más fácil.

Se trata de una herramienta diseñada para que otros investigadores, aficionados y estudiantes puedan poner a prueba las defensas de sus sistemas, ya que emula distintos tipos de ciberataques. Y aunque no es nueva, ha llamado recientemente la atención de los ingenieros que Lumafield, que lo han definido como "una clase magistral de diseño de hardware malicioso", en su blog oficial.

"Es un cable USB absolutamente ordinario que actúa como tal hasta que el implante que está oculto en su interior se activa y permite a un atacante controlar de manera remota tu ordenador, interceptar pulsaciones de teclado y todo tipo de otras cosas divertidas", explicó el propio Grover en una entrevista con Lumafield.

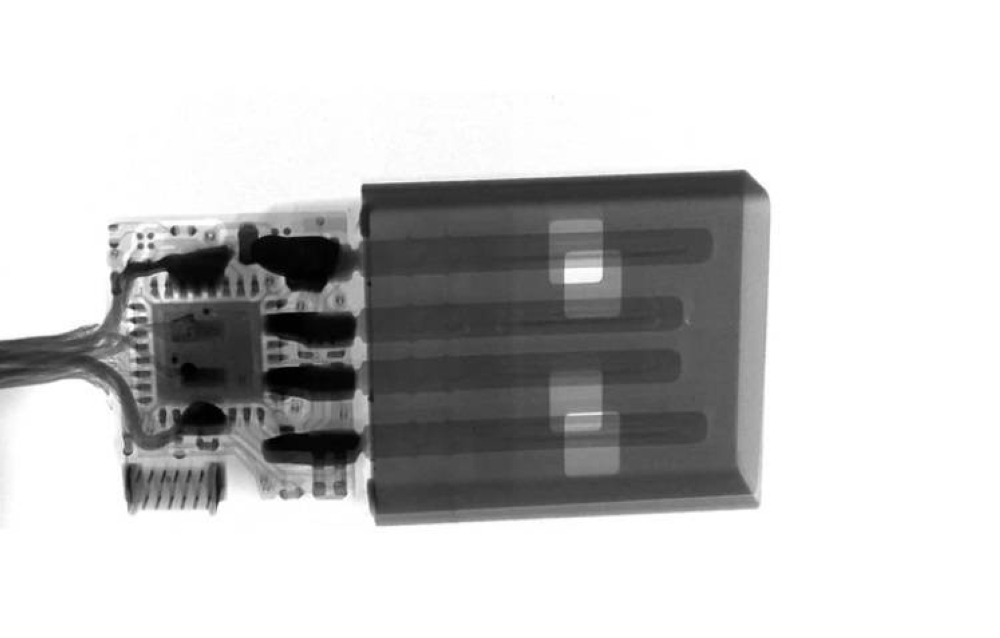

Para echar un vistazo a la electrónica que integra en un cuerpo tan pequeño, utilizaron el tomógrafo industrial Neptune para analizar el interior O.MG Cable y compararlo con un cable USB estándar.

Así, frente a un conector del USB estándar, que solo muestra las líneas que facilitan las conexiones de datos y alimentación, y la cantidad de electrónica activa que integra un Thunderbolt 4 de Apple, que mejora la velocidad de las señales que atraviesan el cable; O.MG Cable tiene un implante inalámbrico, una antena y un microprocesador.

De la mano de Grover, se descubre también un componente de almacenamiento de silicio oculto, que conecta con el microprocesador, aunque también hay otro chip más pequeño al que se unen cables de conexión de un grosor similar al de un cabello humano.

En la entrevista se destaca que los análisis de rayos X no son suficientes para distinguir un USB legítimo de uno malicioso. "Puedes esconder electrónica maliciosa en algo como esto y ocultar de una inspección 2D adicional", destacó el investigador de Lumafield.

"El cable O.MG es un ejemplo de la facilidad con la que se puede introducir hardware malicioso, lo que supone riesgos no solo para las personas, sino también para las empresas y las infraestructuras críticas", apuntan desde la firma tecnológica.